Хванали ги по командния център, от който са разпределени заявките, блокирали в събота сайтове на държавни институции

Подобни акции струват около 10 000 долара в даркуеб

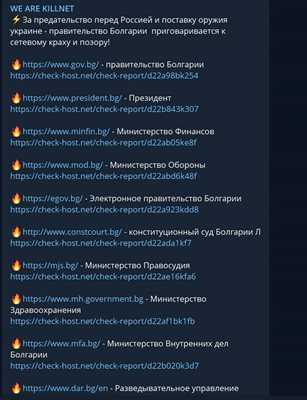

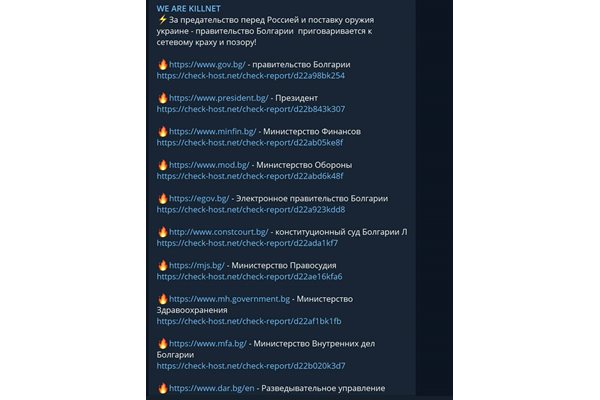

Командният център, от който са насочвани милионите заявки към българските държавни сайтове в събота, е причината страната ни бързо да установи кой стои зад кибератаката, научи “24 часа”. Центърът се намирал в Магнитогорск, а от групата We are killnet, която направи атаката, са оставили следи към него нарочно. Целта им е била да покажат, че ударът идва точно от Руската федерация.

Центърът е мястото, от което атаката е координирана. Оттам милионите заразени устройства, сред които и смартперални и телевизори, са насочвани към сървъра, на които са разположени правителствените сайтове, както и този на президентството, на “24 часа”, няколко летища и телеком. За да стигнат до командния център, разследващите прегледали лог файловете на сървърите на сайтовете. Там се съдържа информацията кой и кога е поискал достъп до страницата. Ако там излизат множество опити за вход от еднакви IP адреси, става дума за разпределителна атака за отказ от услугата.

Оттам се следва откъде е насочен трафикът и къде се намира устройството, което координира цялата атака. То служи за т.нар. гара разпределителна и определя кои сайтове са атакувани, за колко време и каква част от заразените устройства да правят заявки към тях.

Българските власти са поискали от Руската федерация и данни за интернет доставчика, дал IP адреса на командния център. Започната е и процедура по искане за екстрадиция на мъжа, заподозрян за атаката. Освен него се проверяват още 146 души за евентуална съпричастност.

Данни на българските разследващи са предоставили и от ФБР, италианските карабинери, както и румънските служби. Те разполагат с информация за групата We are killnet, защото тя направи няколко удара в САЩ, Италия и Румъния. Организацията е създадена в края на март - малко след началото на войната в Украйна. Тя напада само страни, които са изразили несъгласието си с Кремъл и подпомагат европейската интеграция на властите в Киев.

Смята се, че групата умишлено е оставила следите, които водят към територията на Руската федерация. Обичайно хакерите използват за команден център заразен компютър. Той се намира в отдалечена страна и се управлява през множество програми, които прекарват трафика през различни държави. Често за координация се използва и виртуална услуга, която не пази данни като IP адрес. Плащането се осъществява само в биткойни.

Предполага се, че така е платено за сегашната атака. Подобни удари струват около 10 000 долара в даркуеб - тъмната част на мрежата. От We are killnеt са търсили финансиране на 25 септември, или 3 седмици преди удара срещу нас.

Самата атака бе от типа Distributed Denail of Service - DDoS, или разпределителна атака за отказ от услугата. Тя идва от голям и трудно определим брой източници, които целят да претоварят сървъра на даден сайт с цел блокирането на самата страница.

Обикновено се използват програми, които правят над 200 заявки за достъп до съдържанието на даден сайт за една секунда. Така той не може да отговори и блокира - съдържанието му не се показва. По същия начин е станала и атаката в събота. Заявките в секунда са били над 10 млн.

Собствениците на самите компютри и други устройства, осъществили милионите заявки в секунда, дори не са били наясно с атаката. Техните дивайси са били заразени, например чрез теглене на нелегален софтуер, в който е вкаран ботът. Така компютърът се превръща в зомби агент, чакащ да бъде използван.

Ботът е вирус, който може да изпълнява автоматични действия, които да навредят на носителя или на друга посочена цел.

При такива атаки не се източват бази данни, нито се пипа съдържанието. Единствената щета са пропуснатите ползи от времето, в което сайтът е бил недостъпен.

От събраната информация става ясно, че не само компютри, но и мобилни телефони, таблети и дори перални и телевизори, свързани с интернет, са подавали заявки. Те са идвали от устройства от цял свят, включително от България - няколко български перални също са помогнали за атаката, както и множество компютри и телефони.

В случая с кибернападението срещу България е избрано да се атакува мястото, на което са разположени сайтовете. Така едновременно са правени заявки към всички страници на правителствени институции. Затова и те издържаха, за разлика от сайта на президентството, който блокира почти веднага. Просто заявките към асоциираните с МС сайтове са били разпределени към повече страници, докато администрацията на президента поддържа две - на президентската институция и на НСО.

Как са спрели атаката, от държавните сайтове не казват. В случая с “24 часа” бе преминато на режим “Под атака”. Така системите за сигурност проверяваха заявките. Затова и само за 2 минути потребителите нямаха достъп до качествената и проверена информация, предлагана от онлайн изданието ни. След това можеха да я достъпят след изчакване от 5 секунди.

От Москва блокирали и ЦИК, системата на ВСС бе заключена

6 са големите атаки към държавни инстутиции и партии през годините, като само две не се асоциират с Русия.

Най-близка до сегашната атака бе тази срещу сайтовете на ЦИК и МВР, станала по време на местните избори през 2015 година. Тогава отново чрез милиони заявки бяха блокирани страниците на двете инститиции. Така хората нямаха достъп до данните за изборната активност, нито до информация дали вотът протича без нарушения, както и за престъпления като купуване на гласове. Атаката продължи няколко часа. Затова и след нея се сдобиха със защити. Смята се, че зад тогавашното хакване стои близката до ГРУ хакерска група Fancy Bear. За разлика от тях, няма официални данни We are killnet, които са автори на последната атака, да са свързани с Кремъл.

Последната кибератака, асоциирана с Руската федерация, пък бе срещу “Български пощи”. При нея през април небрежен служител отвори файл, прикачен в лъжлив мейл. Той твърдеше, че е от ЧСИ и касае дългове. Всъщност с отварянето му чиновникът инсталира троянски кон. Така даде достъп до цялата система на хакерите. Оказа се, че данните на 680 000 физически лица са изтекли. Освен това станали ясни и заплатите и банковите сметки на служители на “Български пощи”. Достъпени бяха и чувствителни данни за възрастта и здравословното състояние на служителите, както и имейли на клиенти на дружеството. А заради атаката един месец от пощите

не плащаха пенсиите

по банковите сметки на хората. Следите сочеха Русия, но така и не стана ясно дали е хакер, ситуиран там, или зад него наднична сянката на ГРУ.

През 2015 година пък хакери заключиха данните в системата на ВСС за администриране на делата. Това стана чрез вирус изнудвач, отново вкаран в системата чрез мейл. Зловредният софтуер искаше откуп от 300 евро, платени в биткойни, за да отключат системата. Същият вирус засегна и община Ямбол. От ГДБОП обаче се справиха с проблемите за ден. По оперативна информация зад удара строеше руски хакер, който работи независимо и не от територията на федерацията.

Друга атака или по-скоро шега пък бе широко отразена от медиите в края на 2015 година. Тогава на власт бяха ГЕРБ в коалиция с ВМРО и Реформаторския блок. В състава на дясната коалиция бяха СДС, ДСБ, ДБГ на Меглена Кунева и НПСД. След като съдебната реформа на Христо Иванов, правосъден министър от квотата на ДСБ, бе изменена в пленарна зала, от партията напуснаха властта. Малко след като го обявиха, медиите получиха писмо с подател истинския пресцентър на партията на Кунева. В него се твърдеше, че и те напуснат коалицията, а лидерката им освобождава поста вицепремиер и образователен министър. Оказа се, че писмото е менте, а за да стане така, че да изглежда, сякаш е пратено от легитимния мейл, е използван чешки сайт, предлагащ услугата. Стига се и до извършителите - група столични студенти, но те нямаше как да бъдат дадени на съд, тъй като фалшивите новини не са криминализирани.

Най-известната успешна атака пък е дело на “ТАД груп”. Шефът на компанията Георги Тодоров и Кристиян Бойков източиха от НАП база данни с имената и ЕГН-тата на 5 млн. души. (24часа)